看看黑客如何组织一次DDoS攻击

因为DDoS并不像入侵一台主机那样简单。一般来说,黑客进行DDoS攻击时通常会经过这样的步骤:

① 搜集了解目标的基本情况,如被攻击目标主机数目、地址情况、目标的带宽、目标主机的配置、性能等。对DDoS攻击者来说,如果攻击目标是互联网上的某个站点,如http://www.xaecong.com,比较重要的一点就是确定到底有多少台主机在支持这个站点,一个大的网站可能有很多台主机或有多个IP地址通过负载均衡技术提供对同一个网站的WWW服务。如果要实施DDoS攻击的话,应该攻击哪一个IP地址或主机呢?如果只是其中一台主机瘫痪掉,但其他的主机还是能向外提供WWW服务。要想真正让http://www.xaecong.com停止服务的话,就必须让所有这些支持它的IP地址的机器都瘫掉才行,因此事先搜集情报对DDoS攻击者来说是非常重要的。

② 占领傀儡机,如链路状态好的主机、性能好的主机、安全管理水平差的主机。简单地说,就是占领和控制用来实施攻击计划的主机,取得最高的管理权限,或者至少得到一个有权限完成DDoS攻击任务的账号。首先,黑客做的工作一般是扫描,随机地或者是有针对性地利用扫描器去发现互联网上那些有漏洞的机器,例如溢出漏洞、SQL Injection漏洞等,然后就是尝试入侵。黑客占领一台傀儡机后,除了留下木马后门、清除日志等这些基本工作之外,还会把DDoS攻击用的程序上传过去,一般是利用FTP。在攻击机上,通常会有一个DDoS的发包程序,黑客就是利用它来向受害目标发送恶意攻击包的。

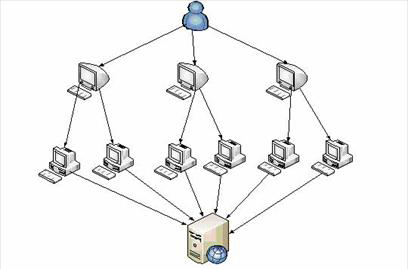

③ 实施攻击。实施攻击的过程比较简单,如图9-1所示的那样,黑客登录到作为控制台的傀儡机,向所有的攻击机发出攻击指令,攻击机中的DDoS攻击程序就会响应控制台的命令,一起向受害主机以高速度发送大量的数据包,导致受害主机死机或者无法响应正常的请求。

DDoS攻击发起示意图