7层OSI网络防火墙安全性能分析

7层是OSI(开放系统互联)模型的应用层。它支持HTTP和SMTP等应用程序和最终用户处理。在这一层实施攻击时一个安全挑战,因为恶意代码能够伪装成合法的客户请求和正常的应用数据。

例如,一个标准的网络防火墙也许只允许在TCP端口80进行HTTP通讯。但是,SQK注入攻击将被当作合法的HTTP通讯允许通过,同时间谍软件能够使用HTTP以外的协议与监听80端口的外部服务器建立一个通讯频道。这就意味着数据包率过滤和状态检查等传统的周边防御技术已经不够用了,因为这些技术不能区分恶意的和非恶意的请求和数据。

因此,在抵御7层攻击的战争中,提供应用层过滤的防火墙已经成为选择的工具。与传统的防火墙相比,应用层过滤设备肯定能够提供更好的内容过滤功能。它们有能力检查数据包的负荷并且根据内容做出决策。这就意味着应用层过滤系统能够允许或者拒绝具体应用请求或者指令,对网络通讯提供更精细的控制。例如,它们能够允许或者拒绝一个特定用户发进来的具体的Telnet指令,而其它防火墙仅控制一个特定主机的普通的入网的请求。许多应用层防火墙允许你创建一个过滤器进行拦截、分析或者修改针对你的网络的通讯。这种增加的具体功能可以更容易地保护重要的资产不受应用层攻击,因为创建的规则能够用来封锁某种类型的通讯,尽管恶意通讯正在使用一个“允许的端口”。这不仅能够阻止有针对性的攻击,而且还能阻止蠕虫和病毒的攻击,即使没有已知的攻击特征也能够阻止这些攻击。

但是,外部威胁还不是你的机构面临的惟一担心的问题还有一些能够穿越7层的内部威胁。应用层过滤系统不能直接识别用户,但是,能够使用过滤器实施用于查看、分析、封锁、重新定向或者修改通讯的安全政策规则。这阻止了员工非故意或者恶意的行动。例如,你可以设置一个应用层过滤器阻止员工从互联网下载可能有害的程序或者阻止P2P文件交换服务。

应用层过滤系统深入的数据包检查的一个重要方面是经常被忽略,因为他们超越了网络地址和端口的范围来检查整个网络的数据包,他们能够制作非常详细的记录。当处理安全事件和执行政策的时候,这些记录能够提供非常有价值的信息,经常提供可能发出即将发生或者实际发生的攻击警报的数据。

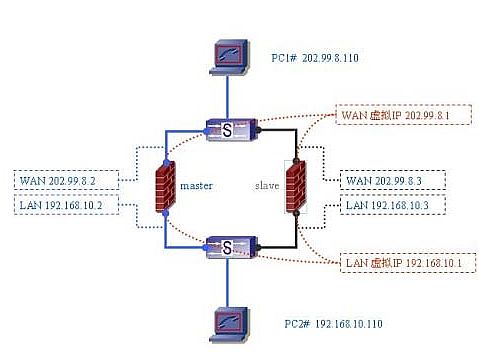

虽然应用层防火墙能够分析和封锁恶意通讯,但是,必要的处理能力使这种防火墙价格更昂贵,比基本的网络设备速度更慢。在你的网络需要连接设备和局域网网段的每一个地方都配置应用层防火墙是没有意思和不现实的。相反,网络交换机安全在控制哪一台设备可以连接和它们在你的网络中可以看到什么能够发挥重要的作用。交换机一般是2层网络设备,主要控制设备最初接入网络。交换机还能够用来创建虚拟局域网。虚拟局域网可以提供性能、控制广播通讯和部门以及群隔离。在企业级交换机上还有端口安全。这是能够确定有多少台设备和哪一台设备能够连接到你的交换机端口的极好的方法,阻止人们附加无线接入点,绕过你的安全政策。

虽然交换机安全是一种劳动密集型工作并且需要不间断的管理,但是,这是建立纵深防御保护你的网络应用的一个重要的方面。与交换机和应用层一起使用的是保护7层的关键设备。但是,不要忘了感谢你能够从你的防御得到的安全程度。钓鱼攻击和社交工程攻击仍然能够绕过你的硬件和软件安全措施。这意味着同所有的信息安全的努力一样,你的7层防御的最后一道防线是员工对安全的了解。

为了知道要记录什么和确实要保护什么,你需要把你的数据分类。通过理解什么是重要的和什么是不重要的,你可以确定你需要什么样的防火墙规则以及你的防火墙要记录什么信息。这适用于入网和出网的通讯。